特集

「宇宙だから手出しできない」は大間違い–不十分すぎる衛星のセキュリティ(秋山文野)

人工衛星のセキュリティ対策が課題となる中で、ドイツの研究者が衛星のサイバーセキュリティの現状を分析した。欧州の大学や企業が開発した実際の衛星を対象に、ファームウェアの脆弱性を調査した。その結果、現役の衛星の中にも適切な対策が施されていないものがあることを洗い出した。

衛星開発者はこれまで「隠ぺいによるセキュリティ」に頼ってきた傾向があるという。これは、衛星のシステムや地上局からのアクセス手段が一般に知られておらず、衛星に攻撃を仕掛けることがそもそも難しいという前提にもとづいている。

しかし、地球低軌道(LEO)の衛星の数が飛躍的に増え、オープン化されたコンポーネントが普及。そして、教育機関などで衛星開発に関わった経験を持つ人も増える現状では、隠ぺいはセキュリティ対策として通用しなくなりつつある。

この「衛星のセキュリティ」に関連して、ルール大学ボーフムのJohannes Willbold氏ら「CISPA」のグループは、衛星搭載ファームウェアのセキュリティに関する調査を実施した。そして、2023年5月に開催されたセキュリティとプライバシーに関するIEEEシンポジウムでその成果が発表された。

発表によると、実際に欧州の大学などが運用する3機の衛星のファームウェアを分析し、衛星の制御を乗っ取ることができる脆弱性を発見したという。また、19人のプロの衛星技術者・開発者にアンケートを実施したところ、17機のケースでは、アクセス保護のための暗号化と同様に衛星開発がプロトコルの隠ぺいに頼っていることもわかった。

小型衛星の発展とともに、特に高度2000kmまでのLEOで衛星の数が大幅に増大している。2019年の4867機から、論文が書かれた2022年には9350機へとほぼ倍増した。その中の多数を占めているのは、毎週のように数十機ずつ打ち上げを続けているSpace Exploration Technologies(SpaceX)のStarlink衛星だ。2023年9月現在はStarlink衛星の打ち上げによりさらに増え、1万機を越えているとみられる。

衛星は、無線通信機器とマイクロコントローラーボードを備えたコンピューターシステムの一種だと考えれば、他のすべてのコンピューターと同様にセキュリティ対策が重要なはずだ。

これまで衛星のサイバーセキュリティがあまり大きな問題にならなかった理由は、アクセスしにくさにあったと論文は指摘する。前述の通り、衛星の開発者は、従来の「隠ぺいによるセキュリティ」に頼ってきた。隠ぺいによるセキュリティとは、システムの内容が一般に知られておらず、通信施設が高コストだったためにアクセスできないということだ。

しかし、2015年には通信衛星Iridium(イリジウム)の開発者が「自分たちのシステムは攻撃者にとって複雑すぎる」と考えていたにもかかわらず、暗号化されていなかった衛星のデータを解読することができたという実証例がある。

近年はさらに、10cm角の超小型衛星やキューブサットなどオープン化された衛星が増え、中等教育の場でも衛星を制作する場合がある。衛星の普及と既製品化(Commercial Off-the-Shelf:COTS)により、さまざまなコンポーネントが共通化し、学生時代から取り扱った経験を持つ人も増えている。

人材育成面では裾野の広がりは衛星利用の拡大につながるものの、裏を返せば悪意を持ってシステムの構成を深掘りできる人材が増えたことも意味する。

また、衛星と通信する地上局は、「数m級のパラボラアンテナ」を設置して法律の許可を得る必要があることから、実質的に専門性の高い企業や研究機関に限られていた。

しかし海外ではすでに1万ドル以内で地上局設備を揃えることもできるといい、またAWSやAzureのようにGSaaS(Ground Station as a Service)というクラウドで利用できる地上局サービスも登場している。衛星へのアクセスの敷居が下がっていることが、サイバーセキュリティがより深刻な課題になった理由だという。

衛星はどのように構成されているか

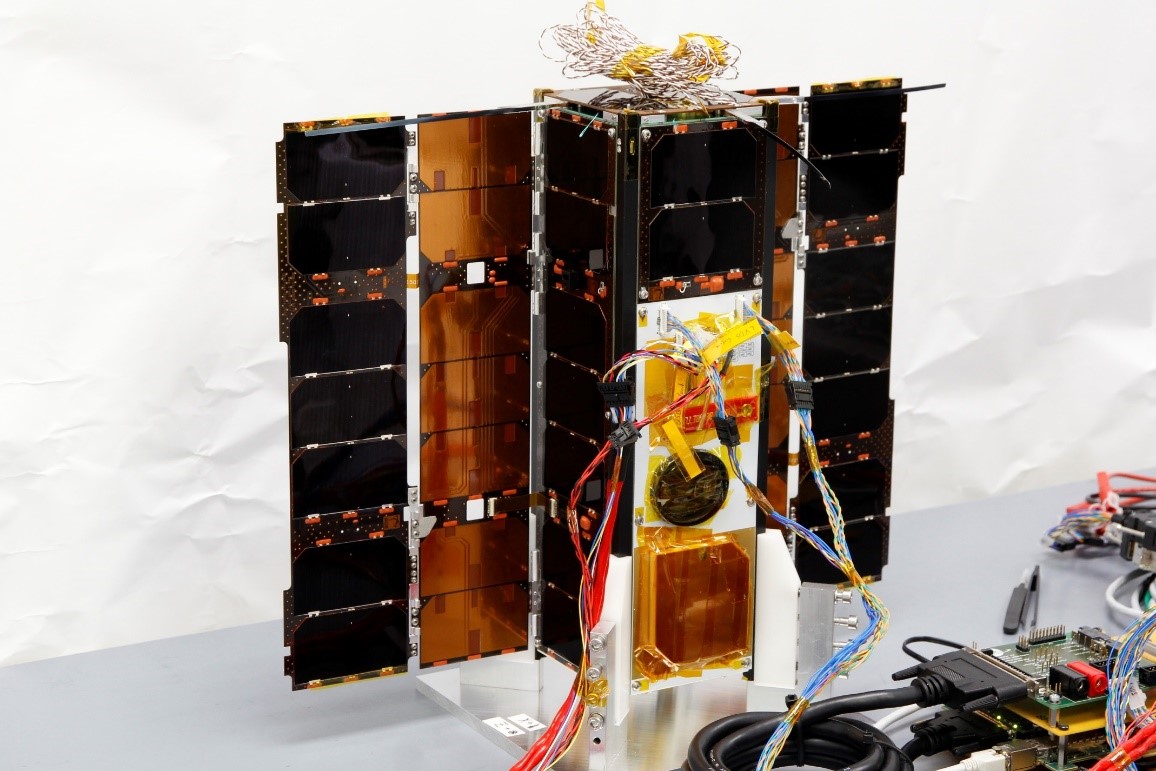

衛星は一般的に、衛星の基本的な機能を担うバスと、固有のミッションを行うペイロードとに分けられる。衛星バスには、オンボードコンピューター(OBC)や電源、地上局との通信装置、姿勢制御装置など衛星の運用と保守に必要なすべてのコンポーネントが含まれる。

ペイロードは、地球観測用のカメラや衛星通信用のアンテナ(衛星を運用するためのものではなく、衛星インターネットなどのサービスを提供するためのもの)、科学観測用のセンサーなどミッションに特化した機器で構成されている。衛星を制御する役割はバス側にあることから、攻撃者のターゲットになるのは一般的にバスとなる。

衛星の運用者は、地上局(GS)を経由して衛星と通信し、テレコマンド(TC)を衛星に与える。衛星側は衛星の健康状態やエラーなどの情報を含むテレメトリ(TM)をGSに送り返す。TCとTMのデータの組み合わせをTC/TMトラフィックといい、TCは衛星通信プロトコルの下でやりとりされている。

バス機能の中核は、OBCを中心とするコマンド・データ処理システム(CDHS)であり、衛星を管理し機能を制御する。地上の組込みシステムでも一般的な構成で、OSとしてリアルタイム・オペレーティング・システム(RTOS)をベースとしている。

主なタスクはTC/TMトラフィックの処理、データストレージの提供、コマンドのスケジューリング、自律動作の実行、プログラムコードの更新などだ。このCDHSを攻撃することで、サービス拒否(DoS)といった被害につながる可能性がある。

衛星が機能しなくなることで、通信衛星ならば通信ができなくなり、地球観測衛星ならば地上の観測が止まってしまう。衛星が取得したデータを不正に入手する、衛星の制御を奪って軌道を変えるなどして最終的に衛星を破壊することも攻撃の目的として挙げられる。

運用中の衛星も対象に–超小型衛星でのケーススタディ

衛星バスの攻撃は、実際にどのような経路で起きうるのだろうか? Willbold氏らは、欧州で開発された2機のキューブサットと1機の超小型衛星を対象に、ファームウェアイメージを実験的に再現して分析を行った。キューブサット2機では、発見された脆弱性を悪用して任意のコードを実行することに成功し、攻撃者が衛星を完全に制御できるようになったという。

対象となったキューブサットのうち、「ESTCube-1」は2013年に打ち上げられたエストニア初の人工衛星で、テザー推進と呼ばれる推進技術を実証する1Uのキューブサットだ。

OBCにはARM Cortex-M3コアを使用しており、TCに暗号化や認証などのセキュリティ対策を行っていなかったため外部からの攻撃で制御データをリークしてしまった。実験室で再現されたファームウェアイメージの制御を乗っ取り、サウンドシステムをつないだところ音声を再生することができてしまったという。

ESTCube-1は2015年に運用は終了しているため現実にこの衛星を「乗っ取る」ことはできないが、広く普及しているARMのCPUコアを使ったシステムで「隠ぺいによるセキュリティ」は有効ではないことを明らかにしたといえる。

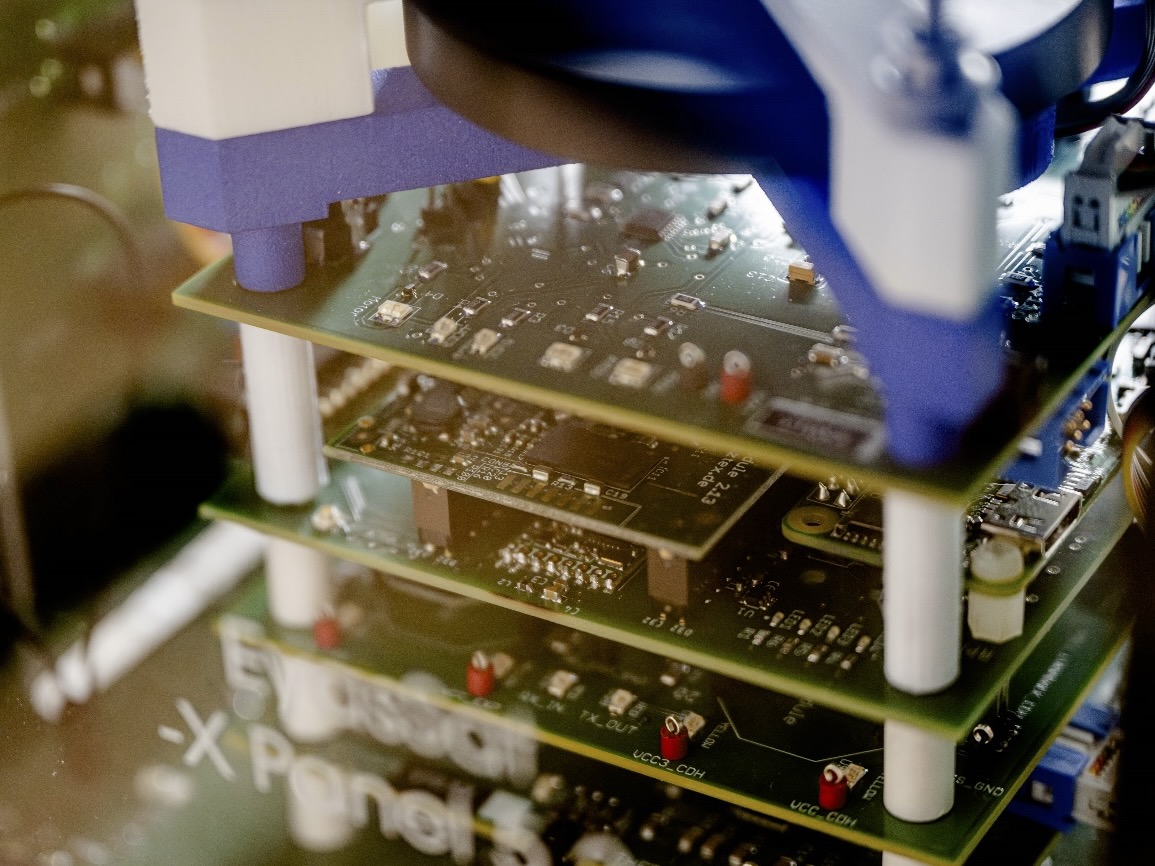

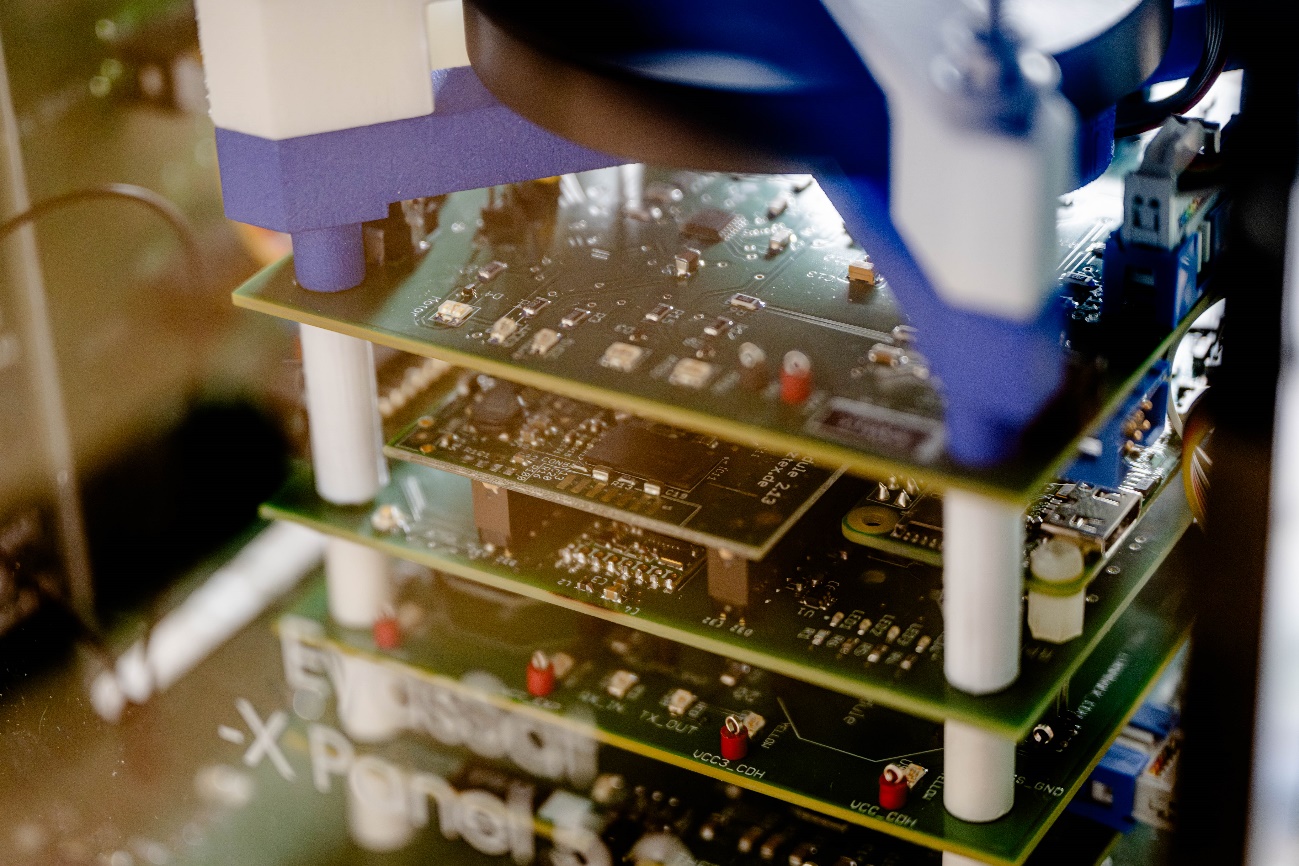

2機目の衛星「OPS-SAT」は、オーストリアのグラーツ工科大学が開発し、技術実証衛星として外部からの衛星利用を許可する目的で2019年に打ち上げられた3Uのキューブサットで、現在も運用中だ。ミッション部に実証用のソフトウェアプラットフォームを搭載しており、これを利用してセキュリティコンペなども開催されている。

ただしこれは、あくまで実証用のペイロードであって衛星バス部の主要なOBCの乗っ取りを許可したわけではない。ところが、実際バス部で利用されている超小型衛星向けの市販のOBCの機能をエミュレータ上で検証したところ、外部からの攻撃で制御を奪い、悪意のあるファームウェアイメージをアップロードすることが可能だったという。

OBCはデンマークの超小型衛星コンポーネントメーカーGomSpaceが販売していた製品で現在は生産中止だが、市販製品を利用していることでシステムの脆弱性は広く知られていると考えなくてはならないだろう。

3機目の衛星「Flying Laptop」は、ドイツのシュトゥットガルト大学とAirbus Defence and Spaceが共同で開発し、2017年に打ち上げられたAIS(自動船舶識別装置)のための超小型衛星だ。

現在も運用中で、検証のためにファームウェアイメージは利用していなかったため、静的なコードを解析するにとどまったという。TCは暗号化されており衛星を外部から制御することは困難だと考えられものの、任意のTCを実行したり改変したりできる可能性は残っているという。

衛星については口が重い、開発者へのアンケート結果

超小型衛星のファームウェア解析と並行して行われたアンケート調査では、回答者である衛星エンジニアが過去に関わった17の衛星のうち、9機については第三者による制御を防止するための対策を実施していると回答があったが、3機については「対策されていない」、5機については「コメントを控える」または「わからない」という回答だった。

第三者が衛星を制御できないようにするための手法として「プロトコルの隠ぺい」と「プロトコルの暗号化」は同数の回答で、隠ぺいによるセキュリティが一般的に行われている可能性を示している。

この調査から、現役の超小型衛星の中にはいまだに悪意のあるアクセスに対して適切に対策されていないものも存在する可能性がわかった。また、衛星の開発者は技術情報について情報開示を避ける傾向があることも示されている。過去にはそれが衛星のシステムを守る「隠れ蓑」だったのかもしれないが、現在はむしろ情報セキュリティの専門家と協力し、適切な対策を構築していく段階にあることを論文は示している。

![[フォトレポート]地球からは見えない謎に満ちた「月の裏側」--中国「嫦娥6号」が撮影](https://uchubiz.com/wp-content/uploads/20240604_change6_1280x960.jpg)